La salida de la versión 2.2.2 de WordPress me sorprendió un poco porque no incluye las correcciones a algunos problemas de seguridad que fueron reportados hace más de un mes, si bien es cierto que éstos no son muy peligrosos*, no se me ocurre ningún motivo válido para no haberlos resuelto (si mi memoria no me falla, incluso envié parches con posibles alternativas de solución). Todo parece indicar que la única forma de hacer que los desarrolladores de WordPress le den más importancia a este tipo de reportes, es liberar exploits que hagan uso de éstas vulnerabilidades.

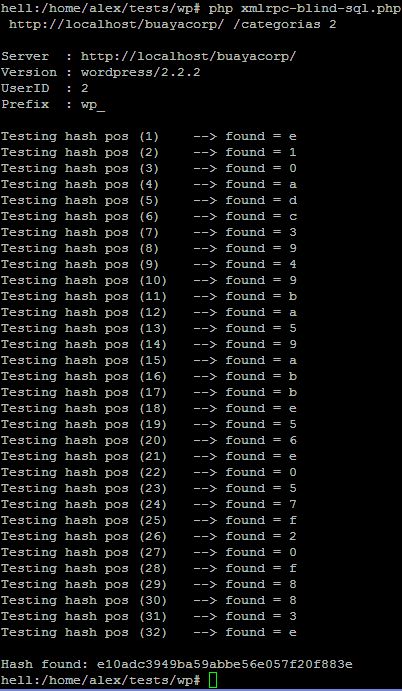

Regresando al tema inicial, lamentablemente la última versión incluye -- al igual que las anteriores y la que actualmente está en desarrollo -- muchos problemas de seguridad, que en su mayoría se deben al uso de cadenas (tipo querystring) para pasar parámetros a funciones y a la ausencia de consultas parametrizadas. Unos cuantos bugs son graves (Fig. 1) y otros de relativa peligrosidad*, pero con el antecedente previo, no sé si me vayan a hacer caso.

Fig. 1: Resultados de un exploit para una

vulnerabilidad de inyección de SQL en WordPress 2.x

(no requiere autenticación).

Es muy probable que la vulnerabilidad que se muestra en la imagen, obligue a los desarrolladores de WordPress a liberar una nueva versión y agregar así, otra raya más al tigre. Por otro lado, mientras no termine de escribir el advisory y me desocupe un poco, no tengo intenciones de dar a conocer los detalles y el exploit para este problema de seguridad. 😉

* Esos bugs son bastante más graves en WordPress MU.

A petición de Alex, pongo a disposición parches generados a partir de la versión en desarrollo de WordPress.

19 replies on “¿Estamos seguros con la nueva versión de WordPress?”

Nueva versión de wordpress con antiguos fallos...

La salida de la versión 2.2.2 de WordPress me sorprendió un poco porque no incluye las correcciones a algunos problemas de seguridad que fueron reportados hace más de un mes, si bien es cierto que éstos no son muy peligrosos*, no se me ocurre ning...

Buen trabajo, felicidades por tu buen trabajo día a día y con esa velocidad.

Un saludo.

testeando...

Finalmente me actualicé a WordPress 2.2.2 y estoy probando si anda todo… quería solucionar de una puta vez el tema de la validación, pero cada vez me tira más errores en el sidebar. Además voy a ver si puedo hacer andar bien el tema de OpenI...

hey buyacorp este theme es por el "efecto kriptopolis" que debes estar sintiendo o es un cambio permanente

DragoN, ese tema es el resultado de un mal experimento que hice. Acabo de desactivar el plugin que hacía eso.

[...] en esta página se muestra que la nueva versión de wordpress un sigue vulnerable y todavia tiene bugs viejos que [...]

Tocayo, no tienes algun parche? Ya que si WordPress no parchea, habrá que parchea uno mismo

Saludos

Hola alex, aqui regresando de mis vagaciones 🙂

Al rato chequo con mas detalle de la vulnerabilidad que hablas y como veo parece que nuevamente has puesto tus ojos bajo el manejo del protocolo XMLRPC (tendra algo que ver con algun proyecto personal que estas haciendo???), tendre que checar con mas calma y averiguar donde viene el error y si es asi tratare de apoyarte con tickets y soluciones en el trac de wordpress para que asi esto sea resuelto de la manera mas rapida posible..

Saludos

@Alex: Voy a generar nuevamente el parche a partir de la versión que tengo, en la tarde actualizo la entrada poniendo un enlace al mismo.

@g30rg3_x: Que bien por los que pueden tener vacaciones. 😀

En realidad el problema de seguridad no tiene que ver mucho con XMLRPC, sólo es la vía de acceso más adecuada para explotar la vulnerabilidad, que -- otra vez -- se debe al uso de "query strings" para pasar parámetros. Lamentablemente estos días estoy ocupado con otras cosas y no he tenido tiempo ni para escribir el advisory (programé el exploit y un "workaround" hace dos semanas). 🙂

Por otro lado, hay unos cuantos bugs más de XSS y SQL Injection, pero para explotarlos se necesitan usuarios válidos, éstos últimos no sé si vayan a corregirlos o no, puesto que la última vez reporté algo parecido dijeron que iban a ser solucionados en 2.2.2, pero no ha sido así 😕 (hasta donde sé, sólo hicieron los cambios en wordpress.com).

Saludos

hola alex de nuevo...

si ya veo, con los parches me diste un aire de donde va el asunto, por ahora no he tenido chance esos 7 dias me estan costando retomar el trabajo y ritmo diario (cuando uno se acostumbra a no hacer nada se vuelve muy dificil regresar y tratar de hacer el todo), no puedo decir muy bien si estan tus parches bien o no, siento que hay una jerarquia mas alta para resolver el problema pero por ahora pues como te digo aun no hallo tiempo para dedicarle a la busqueda y entendimiento y posibles repercusiones (aparte de las que señalas)..

lo de wordpress.com, pues solo me queda decirte que realmente wordpress.com es como un merge entre wordpress my y wordpress pero con sus propias optimizaciones hechas por los de auttomatic, hay muchas cosas que wordpress.com estan que jamas daran a luz en wordpress self-hosted, aunque se diga lo contrario yo siento que lo hacen mas que nada para conservar la base que se tiene y para evitar incompatibilidades...

Saludos

Siempre es un poco pesado volver luego de estar literalmente desconectado, pero con el pasar de los días imagino que retomarás tu ritmo de trabajo.

Los parches que puse corrigen otros problemas leves que fueron reportados meses atrás, la vulnerabilidad que aparece en la imagen puede ser explotada remotamente por cualquiera y me atrevería a decir que afecta a la gran mayoría de blogs que usan WordPress. Probablemente este fin de semana les envíe el reporte a los desarrolladores y el lunes publique el advisory, aunque todo depende de que tanto avance con la descripción del problema. 🙂

Saludos

[...] y gracias a ciertas características de WordPress, fue posible hacer funcionar el tan publicitado exploit para una vulnerabilidad que afecta a casi todas las versiones de este [...]

[...] de cosas, sólo por curiosidad le respondí preguntándole cuánto pagaría por el exploit para la vulnerabilidad que estuve comentando estos [...]

[...] Acaba de liberarse la primera beta de la versión 2.3 (incluye el parche para la vulnerabilidad previamente comentada). [...]

[...] ellos están el bug de XSS Reflectivo que les hable aquí mismo, el blind sql injection del cual hablaba alexander concha en su blog (y que causo un poco de pánico entre varios usuarios de WordPress), uno de escalada de [...]

[...] salio a la luz la nueva versión de WordPress la cual corrige varios fallos de seguridad (XSS, Blind Sql Injection, entre [...]

Hola Alex!

El problema al que haces referencia puede ser el causante de esto?

http://www.de-mas.net/2007_11_06_fallo-grave-en-wordpress.html

Un saludo y gran trabajo!

El problema de seguridad al que hago referencia en este entrada ya fue corregido en la versión 2.2.3 y 2.3.

Saludos

Ok, voy a actualizar, ya que estaba usando la 2.2.2, aunque comentan que también existe en la 2.3

Muchas gracias!