Para aquellos que conozcan las técnicas de inyección de código a ciegas sabrán el divertido calvario que hay que pasar para realizar buenas cadenas de inyección (tipo comparando los resultados con valores ASCII, hexadecimales...).

Voy a hablaros sobre algunas herramientas de automatización de estas tareas - algunas de las herramientas usadas fueron mencionadas por alex en las 15 herramientas gratuitas para detectar inyección SQL -.

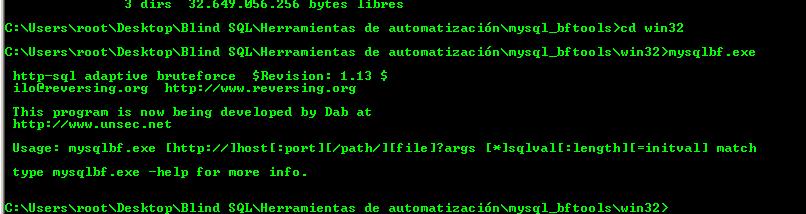

# Mysql_Bftools

Herramienta de pen-test implementada y escrita en C. Mediante fuerza bruta prueba miles de combinaciones (en modo de peticiones/inyecciones) al servidor/aplicación. Se interactúa desde linea de comandos y la estructura es la siguiente

[1] Función que queramos adivinar... soporta system_user(), version()....

[2] Palabra que haya en la página para saber si nos encontramos ante una página distinta o estamos en la página original.

Aparte mysqbftools viene acompañado por dos herramientas más: mysqlget y mysqlst.

Mysqlget te permite bajar archivos de la aplicación vulnerable y mysqlst es una herramientas usada para leer y parsear tablas sin necesidad de bajarse toda la base de datos.

En la próxima veremos y explicaremos el funcionamiento de Sqlninja.